-

-

Wave of Facebook Accounts Disabled in Cambodia, Reasons Unclear

-

Experts Caution Facebook Users to Secure Accounts Amid Rising Disabling Cases

-

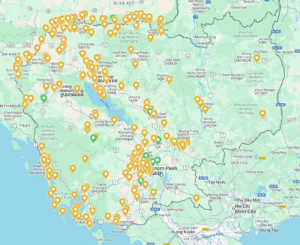

Google Maps Deletes Thai Users’ Location Violations Amid Cambodia Border Tensions

-

Cambodia Sites Targeted in Google Maps Edits, Digital Expert Report Says

-

Cambodia’s Digital Sovereignty Under Attack as Thai Accounts Exploit Google Maps

-

របាយការណ៍ស៊ើបអង្កេតការរំលោភបំពានទីតាំងនៅលើ Google Maps

-

ហេតុអ្វីបានជាអ្នកនៅតែប្រើប្រាស់ តេឡេក្រាម?

-

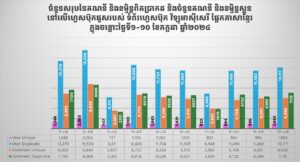

ការសិក្សាពីលំនាំខម្មិន្តនៅលើហ្វេសប៊ុកផូស The Kanitha Show

-

ការសិក្សាពីលំនាំខំម្មិន្តនៅលើហ្វេសប៊ុកផូស វិទ្យុអាស៊ីសេរី

-

តើអ្វីទៅជាក្រុម MMO?

-

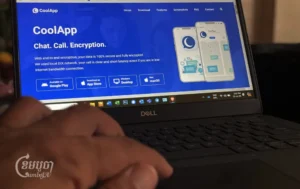

Cambodia Launches CoolApp, A Social Messaging App, But Critics Question Data Privacy

-

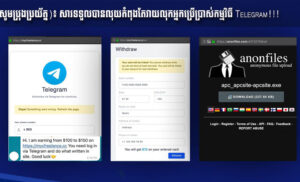

Cambodian authorities warn citizens against online fraud as criminals deploy new tactics

-

Deceptive links: Stay safe, Telegram users warned

-

Cambodia’s Indigenous Peoples Struggle with Digital Literacy on Eve of Elections